Trang chủ Bài viết

TỰ CÀI ĐẶT EMAIL SERVER TRÊN UBUNTU SERVER 24.04 LTS.

Nhà cung cấp VPS khuyên dùng các bạn xem tại đây. Link

Các bạn xem kĩ lại bài này.

Bài 1. CÀI ĐẶT VÀ THIẾT...

TỰ CÀI ĐẶT WEB SERVER TRÊN UBUNTU SERVER 24.04 LTS.

Nhà cung cấp VPS khuyên dùng các bạn xem tại đây. Link

Bài 1. NHỮNG THIẾT LẬP CƠ BẢN BAN ĐẦU VỚI VPS.

1. Tải,...

CÀI ĐẶT, THIẾT LẬP AMAVIS VÀ CLAMAV TRÊN UBUNTU SERVER 24.04 LTS.

https://youtu.be/KX9PAx0-vbM

NGĂN CHẶN SPAM EMAIL TRÊN MAIL SERVER CHẠY HĐH UBUNTU SERVER 24.04 LTS.

https://youtu.be/JaXbs74xUzI

CÁCH TẠO NHIỀU MAIL DOMAIN TRONG POSTFIXADMIN TRÊN UBUNTU SERVER 24.04 LTS.

https://youtu.be/yhYbzJodBto

CÀI ĐẶT ROUNDCUBE TRÊN UBUNTU SERVER 24.04 LTS.

https://youtu.be/fqYokkWUNFo

CÀI ĐẶT VÀ THIẾT LẬP CÁC BẢN GHI SPF, DKIM, DMARC TRÊN UBUNTU SERVER...

https://youtu.be/yyksiI1b96M

CÀI ĐẶT VÀ CẤU HÌNH POSTFIXADMIN TRÊN UBUNTU SERVER 24.04 LTS.

https://youtu.be/-ka3yYI0RY4

CÀI ĐẶT DOVECOT IMAP SERVER TRÊN UBUNTU SERVER 24.04 LTS.

https://youtu.be/ZWF-no3zfrA

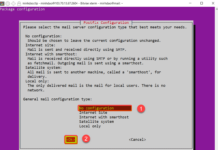

CÀI ĐẶT VÀ THIẾT LẬP POSTFIX SMTP SERVER, TRÊN UBUNTU SERVER 24.04 LTS

https://youtu.be/inv6iuPHthY